Запуск regedit.exe от имени SYSTEM

Недавно в полной мере на себе ощутил последствия нарушения одного из правил администратора — «никому не доверяй!». Один из допущенных к администрированию сервера пользователей изменил права на ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion, оставив на неё для администраторов сервера права только «чтение». Нам повезло, что сервер после данной «модификации» реестра успешно загрузился. |

Хорошо, что данный пользователь смог запомнить что именно и каким образом он изменил (разрешения аккаунта SYSTEM (система) не трогались, остались – «полный доступ»). Пришлось немного понервничать, чтобы вернуть права на указанную ветку реестра обратно. Для этой цели понадобилась утилита PsExec v2.11, которую написал Марк Руссинович (Mark Russinovich). Она входит в комплект программ PsTools, о котором вы можете почитать на сайте Microsoft.

Скачать комплект программ PsTools вы можете по ссылке:

Извлеките из архива файл PsExec.exe необходимой разрядности и запустите его следующим образом:

C:\>PsExec64.exe -i -d -s regedit PsExec v2.2 - Execute processes remotely Copyright (C) 2001-2016 Mark Russinovich Sysinternals - www.sysinternals.com regedit started on SERVER with process ID 4296.

где ключи означают:

- -i — запуск указанной программы в интерактивном режиме;

- -d — не ожидать окончания процесса запущенной программы;

- -s — запуск указанной программы от имени аккаунта

SYSTEM(система).

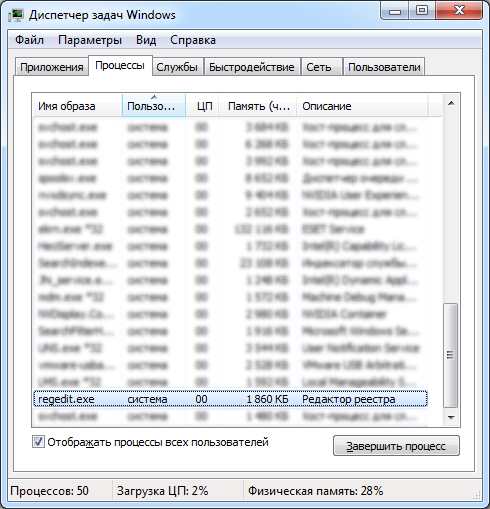

В диспетчере задач мы видим, что regedit запущен от имени аккаунта система:

Мне осталось вернуть разрешения администраторам «полный доступ» и перезагрузить сервер…

Спасибо тебе мил человек!