Настройка двух SSID на точке доступа WiFi от cisco

|

В сети предприятия установлено несколько устройств WiFi (практически идентичных cisco AIR-AP1261N-E-K9 и AIR-AP1252G-A-K9), работающих в режиме точек доступа. Возникла задача развертывания на существующем оборудовании сети WiFi для посетителей. Т.е. на работающих точках доступа cisco необходимо настроить соответствующие vlan’ы и вторые SSID’ы. Выделить для гостевых устройств отдельную сеть было решено из-за соображений безопасности, да и управлять ею (время работы, скорость доступа, ресурсы и порты) в таком случае гораздо удобнее, чем выделять пул из уже существующей сети компании. |

В данной статье не будут описываться настройки, относящиеся к сетевой безопасности и разграничении доступа на устройствах cisco. Предполагается также, что вы имеете навык по начальной настройке аналогичных точек доступа WiFi.

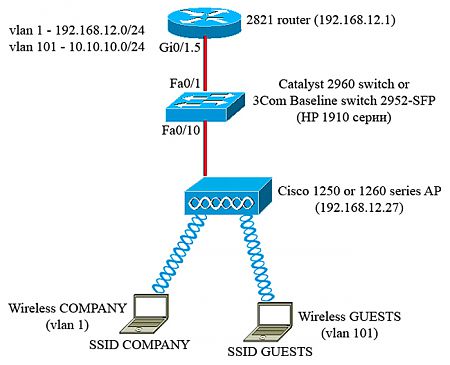

Схема подключения оборудования выглядит следующим образом:

На управляемом коммутаторе Cisco Catalyst 2960 порт, к которому подключена точка доступа, должен находится в транковом режиме. Настройки должны быть примерно такими:

interface FastEthernet0/10 description WIFI1 192.168.12.27 switchport trunk allowed vlan 1,101 switchport mode trunk no cdp enable

На коммутаторе 3Com Baseline Switch 2952-SFP Plus (он же – HP 1910 серии) настройки порта для подключения настраиваемой нами точки доступа cisco должны выглядеть примерно так:

interface GigabitEthernet1/0/10 description WIFI1 192.168.12.27 port link-type hybrid port hybrid vlan 101 tagged port hybrid vlan 1 untagged stp edged-port enable

В обоих случаях мы имеем нативный vlan 1 с основной сетью предприятия типа 192.168.12.0/24 и тегированный vlan 101, выделенный для устройств, которые будут подключаться к гостевому WiFi, с сетью типа 10.10.10.0/24.

Начнем настройку. Необходимо подключиться к устройству cisco с помощью консольного кабеля (лучше не делать этого удаленно, т.к. в ходе конфигурирования будут меняться сетевые настройки и вы можете потерять доступ к устройству), удалим сперва существующую конфигурацию командой erase nvram: и выполним перезагрузку:

cisco#erase nvram: Erasing the nvram filesystem will remove all configuration files! Continue? [confirm] [OK] Erase of nvram: complete cisco#reload System configuration has been modified. Save? [yes/no]: no Proceed with reload? [confirm]

После перезагрузки, необходимо войти в режим конфигурирования с помощью команды enable, введя пароль по-умолчанию Cisco (именно так – с заглавной буквы) и просмотрим существующий конфиг командой show running-config:

ap>enable Password: ap#sh run Building configuration... Current configuration : 1134 bytes ! version 12.4 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ap ! logging rate-limit console 9 enable secret 5 $1$Cwhm$vuUZS6MSA6BIzQ.n30O.C/ ! no aaa new-model ip domain name company.ru ip name-server 192.168.12.1 ! ! dot11 syslog ! ! username Cisco password 7 1531021F0725 ! ! bridge irb ! ! interface Dot11Radio0 no ip address no ip route-cache shutdown antenna gain 0 station-role root bridge-group 1 bridge-group 1 subscriber-loop-control bridge-group 1 block-unknown-source no bridge-group 1 source-learning no bridge-group 1 unicast-flooding bridge-group 1 spanning-disabled ! interface GigabitEthernet0 no ip address no ip route-cache duplex auto speed auto no keepalive bridge-group 1 no bridge-group 1 source-learning bridge-group 1 spanning-disabled ! interface BVI1 ip address 192.168.12.27 255.255.255.0 no ip route-cache ! ip http server no ip http secure-server ip http help-path http://www.cisco.com/warp/public/779/smbiz/prodconfig/help/eag bridge 1 route ip ! ! ! line con 0 line vty 0 4 login local ! end

Войдем в режим конфигурирования с помощью команды configure terminal и произведем настройку радиоинтерфейса Dot11Radio0:

ap#conf t Enter configuration commands, one per line. End with CNTL/Z. ap(config)#interface Dot11Radio0 ap(config-if)#station-role root access-point ap(config-if)#mbssid ap(config-if)#encryption vlan 1 mode ciphers aes-ccm tkip ap(config-if)#encryption vlan 101 mode ciphers aes-ccm tkip ap(config-if)#ssid COMPANY ap(config-if-ssid)#vlan 1 ap(config-if-ssid)#authentication open ap(config-if-ssid)#authentication key-management wpa version 2 ap(config-if-ssid)#wpa-psk ascii SECRET-KEY1 ap(config-if-ssid)#exit

Данными командами мы:

- обозначили, что данное устройство выступает в качестве точки доступа;

- включили на данном интерфейсе поддержку нескольких SSID;

- включили для vlan 1 шифрование WPA AES CCMP;

- включили для vlan 101 шифрование WPA AES CCMP;

- обозначили рабочий SSID для сотрудников компании и произвели его настройку:

— определили принадлежность ssid COMPANY первому нативному vlan’у;

— определили открытый метод аутентификации;

— определили версию WPA для подключения клиентов;

— указали в открытом виде ключ аутентификации;

— вышли из настройки SSID’а.

Ключ надо указывать именно в таком виде, в каком его необходимо будет вводить при авторизации в настраиваемой нами WiFi сети. Его длина должна быть от 8 до 63 символов. В противном случае вы получите предупреждение:

ap(config-if-ssid)#wpa-psk ascii 1234567 Invalid key length, expecting 8 to 63 characters

Тут же, не выходя из настройки радиоинтерфейса Dot11Radio0 делаем следующие настройки:

ap(config-if)#ssid GUESTS ap(config-if-ssid)#vlan 101 ap(config-if-ssid)#authentication open ap(config-if-ssid)#authentication key-management wpa version 2 ap(config-if-ssid)#wpa-psk ascii SECRET-KEY2 ap(config-if-ssid)#exit ap(config-if)#exit

Данными командами мы аналогично произвели настройку SSID’а для гостей компании и вышли из конфигурирования радиоинтерфейса Dot11Radio0.

Теперь нам необходимо произвести настройку радиоинтерфейсов для каждого из vlan’ов.

Для первого нативного влана мы настроим Dot11Radio0.1:

ap(config)#interface Dot11Radio0.1 ap(config-subif)#description COMPANY ap(config-subif)#encapsulation dot1Q 1 native ap(config-subif)#exit

Этими командами мы:

- вошли в настройку требуемого интерфейса;

- обозначили его описание;

- настроили тип инкапсуляции для нашего vlan 1;

- вышли из настройки интерфейса.

Больше для первого vlan’а на его радиоинтерфейсе делать настроек не нужно. Остальное подставится автоматически. Проверить можете командой:

ap(config)#do sh run int Dot11Radio0.1 Building configuration... Current configuration : 299 bytes ! interface Dot11Radio0.1 description COMPANY encapsulation dot1Q 1 native no ip route-cache bridge-group 1 bridge-group 1 subscriber-loop-control bridge-group 1 block-unknown-source no bridge-group 1 source-learning no bridge-group 1 unicast-flooding bridge-group 1 spanning-disabled end

Теперь аналогично необходимо сделать настройку радиоинтерфейса для 101 vlan’а Dot11Radio0.2. Правда в этом месте необходимо прописать настройки для bridge-group 2:

ap(config)#interface Dot11Radio0.2 ap(config-subif)#description GUESTS ap(config-subif)#encapsulation dot1Q 101 ap(config-subif)#bridge-group 2 ap(config-subif)#bridge-group 2 subscriber-loop-control ap(config-subif)#bridge-group 2 block-unknown-source ap(config-subif)#no bridge-group 2 source-learning ap(config-subif)#no bridge-group 2 unicast-flooding ap(config-subif)#bridge-group 2 spanning-disabled ap(config-subif)#exit

Теперь следует настроить сетевые интерфейсы под наши vlan’ы.

Для первого нативного влана мы настроим GigabitEthernet0.1:

ap(config)#interface GigabitEthernet0.1 ap(config-subif)#encapsulation dot1Q 1 native ap(config-subif)#exit

Этими командами мы:

- вошли в настройку требуемого интерфейса;

- настроили тип инкапсуляции для нашего vlan 1;

- вышли из настройки интерфейса.

Больше для первого vlan’а на его сетевом интерфейсе делать настроек не нужно. Остальное подставится автоматически. Проверить можете командой:

ap(config)#do sh run int GigabitEthernet0.1 Building configuration... Current configuration : 170 bytes ! interface GigabitEthernet0.1 encapsulation dot1Q 1 native no ip route-cache bridge-group 1 no bridge-group 1 source-learning bridge-group 1 spanning-disabled end

Теперь аналогично необходимо сделать настройку сетевого интерфейса для 101 vlan’а GigabitEthernet0.2. Правда в этом месте также необходимо прописать настройки для bridge-group 2:

ap(config)#interface GigabitEthernet0.2 ap(config-subif)#encapsulation dot1Q 101 ap(config-subif)#bridge-group 2 ap(config-subif)#no bridge-group 2 source-learning ap(config-subif)#bridge-group 2 spanning-disabled ap(config-subif)#exit

Осталось в основном радиоинтерфейсе Dot11Radio0 прописать скорости радио-передачи данных и “поднять” его командой no shutdown:

ap(config)#interface Dot11Radio0 ap(config-if)#speed basic-1.0 basic-2.0 basic-5.5 basic-11.0 6.0 9.0 12.0 18.0 24.0 36.0 48.0 54.0 ap(config-if)#no shut ap(config-if)#exit

В логах устройства должны отобразиться примерно следующие события (их можно просмотреть командой do sh logg):

*Dec 3 05:57:48.685: %DOT11-6-FREQ_USED: Interface Dot11Radio0, frequency 2437 selected *Dec 3 05:57:48.688: %LINK-3-UPDOWN: Interface Dot11Radio0, changed state to up *Dec 3 05:57:48.688: %LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0.1, changed state to up *Dec 3 05:57:48.688: %LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0.2, changed state to up *Dec 3 05:57:49.688: %LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0, changed state to up

Нам осталось в настройках SSID’ов включить режим guest-mode и дать имена нашим настроенным dot11 vlan’ам:

ap(config)#dot11 ssid COMPANY ap(config-ssid)#mbssid guest-mode ap(config-ssid)#exit ap(config)#dot11 ssid GUESTS ap(config-ssid)#mbssid guest-mode ap(config-ssid)#exit ap(config)#dot11 vlan-name COMPANY vlan 1 ap(config)#dot11 vlan-name GUESTS vlan 101 ap(config)#exit ap#write

Не забудьте в конце выполнения конфигурирования дать команду на сохранение настроек write.

В данном примере не производились настройки сетевого интерфейса interface BVI1. Они были присвоены с помощью DHCP автоматически, при первой загрузке устройства, после его сброса.

Так же не забудьте настроить сервер DHCP и DNS для гостевой сети WiFi 10.10.10.0/24 vlan’а 101 (в моем случае на роутере 2821 см.рисунок выше). (Если есть необходимость в приведении полного примера работы связки устройств, изображенных на верхнем рисунке – пишите, поделюсь конфигами).

Проверить работу вашей точки доступа можно следующими командами:

sh dot11 vlan-name – выведет список настроенных вами dot11 vlan’ов:

ap#sh dot11 vlan-name

Configured VLAN name ID

COMPANY 1

GUESTS 101

sh vlans – выведет статистику по настроенным сетевым vlan’ам:

ap#sh vlans

Virtual LAN ID: 1 (IEEE 802.1Q Encapsulation)

vLAN Trunk Interfaces: Dot11Radio0.1

GigabitEthernet0.1

This is configured as native Vlan for the following interface(s) :

Dot11Radio0

GigabitEthernet0

Protocols Configured: Address: Received: Transmitted:

Bridging Bridge Group 1 2019 686

0 packets, 0 bytes input

686 packets, 99109 bytes output

Bridging Bridge Group 1 2019 686

3776 packets, 407696 bytes input

0 packets, 0 bytes output

Virtual LAN ID: 101 (IEEE 802.1Q Encapsulation)

vLAN Trunk Interfaces: Dot11Radio0.2

GigabitEthernet0.2

Protocols Configured: Address: Received: Transmitted:

Bridging Bridge Group 2 283 124

0 packets, 0 bytes input

124 packets, 11314 bytes output

Bridging Bridge Group 2 283 124

289 packets, 26302 bytes input

0 packets, 0 bytes output

В случае подключения к SSID’у COMPANY команда sh dot11 associations all-client выведет что-то типа этого:

ap#sh dot11 associations all-client Address : 2054.7659.6934 Name : NONE IP Address : 192.168.12.199 Interface : Dot11Radio 0 Device : unknown Software Version : NONE CCX Version : NONE Client MFP : Off State : Assoc Parent : self SSID : COMPANY VLAN : 1 Hops to Infra : 1 Association Id : 1 Clients Associated: 0 Repeaters associated: 0 Tunnel Address : 0.0.0.0 Key Mgmt type : WPAv2 PSK Encryption : AES-CCMP Current Rate : 6.0 Capability : WMM ShortHdr ShortSlot Supported Rates : 1.0 2.0 5.5 11.0 6.0 9.0 12.0 18.0 24.0 36.0 48.0 54.0 Voice Rates : disabled Bandwidth : 20 MHz Signal Strength : -85 dBm Connected for : 22 seconds Signal to Noise : 12 dB Activity Timeout : 60 seconds Power-save : On Last Activity : 0 seconds ago Apsd DE AC(s) : NONE Packets Input : 71 Packets Output : 10 Bytes Input : 3098 Bytes Output : 1042 Duplicates Rcvd : 8 Data Retries : 24 Decrypt Failed : 0 RTS Retries : 0 MIC Failed : 0 MIC Missing : 0 Packets Redirected: 0 Redirect Filtered: 0 Session timeout : 0 seconds Reauthenticate in : never

В случае подключения к SSID’у GUESTS команда sh dot11 associations all-client выведет что-то типа этого:

ap#sh dot11 associations all-client Address : 2054.7659.6934 Name : NONE IP Address : 10.10.10.11 Interface : Dot11Radio 0 Device : unknown Software Version : NONE CCX Version : NONE Client MFP : Off State : Assoc Parent : self SSID : GUESTS VLAN : 101 Hops to Infra : 1 Association Id : 1 Clients Associated: 0 Repeaters associated: 0 Tunnel Address : 0.0.0.0 Key Mgmt type : WPAv2 PSK Encryption : AES-CCMP Current Rate : 5.5 Capability : WMM ShortHdr ShortSlot Supported Rates : 1.0 2.0 5.5 11.0 6.0 9.0 12.0 18.0 24.0 36.0 48.0 54.0 Voice Rates : disabled Bandwidth : 20 MHz Signal Strength : -87 dBm Connected for : 18 seconds Signal to Noise : 10 dB Activity Timeout : 60 seconds Power-save : On Last Activity : 0 seconds ago Apsd DE AC(s) : NONE Packets Input : 125 Packets Output : 34 Bytes Input : 11215 Bytes Output : 5429 Duplicates Rcvd : 29 Data Retries : 137 Decrypt Failed : 0 RTS Retries : 0 MIC Failed : 0 MIC Missing : 0 Packets Redirected: 0 Redirect Filtered: 0 Session timeout : 0 seconds Reauthenticate in : never

И в заключении, листинг проделанной нами работы:

ap#sh run Building configuration... Current configuration : 2392 bytes ! version 12.4 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ap ! logging rate-limit console 9 enable secret 5 $1$DP8i$5vfR3ImblWxyzkQdmMF7E. ! no aaa new-model ip domain name company.ru ip name-server 192.168.12.1 ! ! dot11 syslog dot11 vlan-name COMPANY vlan 1 dot11 vlan-name GUESTS vlan 101 ! dot11 ssid COMPANY vlan 1 authentication open authentication key-management wpa version 2 mbssid guest-mode wpa-psk ascii 7 0942460F2B0B1D1A5C5B ! dot11 ssid GUESTS vlan 101 authentication open authentication key-management wpa version 2 mbssid guest-mode wpa-psk ascii 7 0316500D252C235E485E4E ! ! ! username Cisco password 7 072C285F4D06 ! ! bridge irb ! ! interface Dot11Radio0 no ip address no ip route-cache ! encryption vlan 1 mode ciphers aes-ccm tkip ! encryption vlan 101 mode ciphers aes-ccm tkip ! ssid COMPANY ! ssid GUESTS ! antenna gain 0 mbssid speed basic-1.0 basic-2.0 basic-5.5 basic-11.0 6.0 9.0 12.0 18.0 24.0 36.0 48.0 54.0 station-role root access-point ! interface Dot11Radio0.1 description COMPANY encapsulation dot1Q 1 native no ip route-cache bridge-group 1 bridge-group 1 subscriber-loop-control bridge-group 1 block-unknown-source no bridge-group 1 source-learning no bridge-group 1 unicast-flooding bridge-group 1 spanning-disabled ! interface Dot11Radio0.2 description GUESTS encapsulation dot1Q 101 no ip route-cache bridge-group 2 bridge-group 2 subscriber-loop-control bridge-group 2 block-unknown-source no bridge-group 2 source-learning no bridge-group 2 unicast-flooding bridge-group 2 spanning-disabled ! interface GigabitEthernet0 no ip address no ip route-cache duplex auto speed auto no keepalive ! interface GigabitEthernet0.1 encapsulation dot1Q 1 native no ip route-cache bridge-group 1 no bridge-group 1 source-learning bridge-group 1 spanning-disabled ! interface GigabitEthernet0.2 encapsulation dot1Q 101 no ip route-cache bridge-group 2 no bridge-group 2 source-learning bridge-group 2 spanning-disabled ! interface BVI1 ip address 192.168.12.27 255.255.255.0 no ip route-cache ! ip http server no ip http secure-server ip http help-path http://www.cisco.com/warp/public/779/smbiz/prodconfig/help/eag bridge 1 route ip ! ! ! line con 0 line vty 0 4 login local ! end

Надеюсь, приведенная здесь информация окажется кому-то полезной.

Максим, спасибо, очень полезная статья.

А если вторая сетка (vlan 101) для VoIP wifi трубок компании. Какие настройки посоветуете?

Полезно то полезно , а где обрезка скорости гостевой сети на точке ? Cisco AIR-SAP1602I

Здравствуйте.

Настроил точку по вашей статье. Есть один вопрос, ко второй сети (vlan 101) новые клиенты подключаются в очень долго и не сразу. Подскажите куда копать?

Hey Max, it was really useful.

Thanks!