Списки IN и OUT на интерфейсах в cisco

|

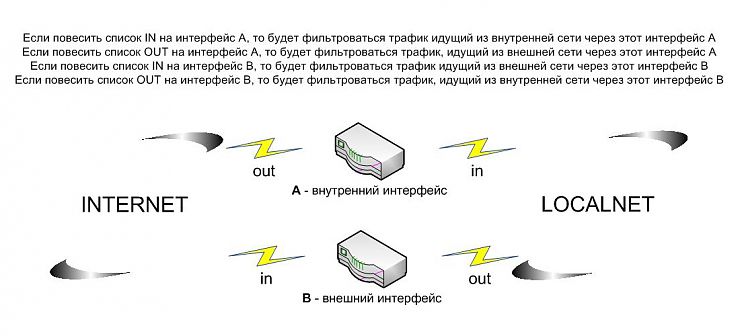

Публикую свой наглядный рисунок для понимания того, на какой интерфейс cisco (внутренний или внешний) и какой список (IN или OUT) необходимо сконфигурировать для ограничения или фильтрации проходящего через эти интерфейсы трафика. |

Допустим, существует 2 интерфейса: А – внутренний, В – внешний.

- если повесить список IN на интерфейс А, то будет фильтроваться трафик идущий из внутренней сети через этот интерфейс А;

- если повесить список OUT на интерфейс А, то будет фильтроваться трафик, идущий из внешней сети через этот интерфейс А;

- если повесить список IN на интерфейс B, то будет фильтроваться трафик идущий из внешней сети через этот интерфейс В;

- если повесить список OUT на интерфейс В, то будет фильтроваться трафик, идущий из внутренней сети через этот интерфейс B.

Рис.1 (нажмите для увеличения):

Поясню на примере. Существует два интерфейса: внешний – interface FastEthernet0/0 и, соответственно, внутренний – interface FastEthernet0/1. Через эту cisco проходит трафик внутренней сети LOCALNET во внешнюю сеть INTERNET. Делаем:

router(config)#interface FastEthernet0/0

router(config-if)#description INTERNET

router(config-if)#ip address 12.34.56.78 255.255.255.240

router(config-if)#ip access-group acl_out out

router(config-if)#ip nat outside

router(config-if)#exit

router(config)#ip access-list extended acl_out

router(config-ext-nacl)#deny ip 192.168.0.0 0.0.255.255 any

router(config-ext-nacl)#deny ip 10.0.0.0 0.255.255.255 any

router(config-ext-nacl)#deny ip 127.0.0.0 0.255.255.255 any

router(config-ext-nacl)#deny ip 172.16.0.0 0.15.255.255 any

router(config-ext-nacl)#permit ip any any

router(config-ext-nacl)#exit

Этими командами мы присвоили ip из интернетовского пула, повесили список out с именем acl_out, в котором прописали все возможные локальные сети и запретили трафик с этого списка во внешнюю сеть INTERNET. Так же мы обозначили этот интерфейс, как выходной для nat.

router(config)#interface FastEthernet0/1 router(config-if)#description LOCALNET router(config-if)#ip address 10.0.0.1 255.255.255.0 router(config-if)#ip nat inside router(config-if)#exit

Этими командами мы настроили внутренний интерфейс – его ip, и обозначили как входящий для nat.

Теперь осталось настроить роутинги, nat и группы различного доступа во внешнюю сеть. Например:

router(config)#ip default-gateway IP_GW router(config)#ip route 0.0.0.0 0.0.0.0 IP_GW router(config)#ip nat inside source list acl_nat_LOCALNET interface FastEthernet0/0 overload router(config)#ip access-list extended acl_nat_LOCALNET router(config-ext-nacl)#permit ip object-group access-all any router(config-ext-nacl)#permit udp host 10.0.0.5 any eq domain router(config-ext-nacl)#deny ip any any router(config-ext-nacl)#exit router(config)#object-group network access-all router(config-network-group)#description ALL CONNECTIONS router(config-network-group)#host 10.0.0.2 router(config-network-group)#host 10.0.0.3 router(config-network-group)#exit

Данными строками мы прописали gateway по-умолчанию (нашего провайдера); обозначили, что все будет роутиться через этот gateway; настроили nat списком acl_nat_LOCALNET; прописали доступы группам (или отдельным хостам) доступ во внешнюю сеть. (Все, кому запрещен прямой доступ в интернет, будут ходить через squid).

Осталось проверить сделанное нами (примерный вывод команд):

router#sh ip nat statistics

Total active translations: 16400 (8 static, 16392 dynamic; 16398 extended)

Peak translations: 17881, occurred 02:12:53 ago

Outside interfaces:

FastEthernet0/0

Inside interfaces:

FastEthernet0/1

Hits: 246806702 Misses: 0

CEF Translated packets: 245993704, CEF Punted packets: 660591

Expired translations: 3299401

Dynamic mappings:

-- Inside Source

[Id: 1] access-list acl_nat_LOCALNET interface FastEthernet0/0 refcount 7620

Appl doors: 0

Normal doors: 0

Queued Packets: 0

router#sh ip access-lists

Extended IP access list acl_out

10 deny ip 192.168.0.0 0.0.255.255 any (124810 matches)

20 deny ip 10.0.0.0 0.255.255.255 any (20 matches)

30 deny ip 127.0.0.0 0.255.255.255 any

40 deny ip 172.16.0.0 0.15.255.255 any (9 matches)

50 permit ip any any (158560759 matches)

Extended IP access list acl_nat_LOCALNET

10 permit ip object-group access-all any (472677 matches)

20 permit udp host 10.0.0.5 any eq domain (221982 matches)

30 deny ip any any (251119 matches)

router#sh object-group

Network object group access-all

Description ALL CONNECTIONS

host 10.0.0.2

host 10.0.0.3

Вот такой принцип… Если есть вопросы – задавайте, постараюсь ответить.

Добрый день!

А как сделать, чтобы доступ из интернета был доступен только двум IP (например доступ по RDP из дома на внут сервер компании). Как пробросить порт на внутренний IP – это понятно.